Qu'est-ce qu'un Ransomware

Un Ransomware, également connus sous le nom de logiciels de rançon (rançongiciel), est un type de logiciels malveillants. Les pirates informatiques empêchent les entreprises et les utilisateurs d'accéder à leur ordinateur, à leurs systèmes ou à leurs fichiers personnels. En échange de tout débloquer, les pirates informatiques exigent une rançon de leurs victimes. Si vous vous pliez à leurs exigences et que vous les payez, ils peuvent malgré tout de nouveau vous menacer en augmentant la note ou en divulguant vos données. Avec les pirates, on ne peut jamais savoir avec certitude s'ils vont tenir leurs promesses.

Quel est l'impact d'un Ransomware sur mon entreprise ?

E-mails (malspam et phishing)

Les e-mails sont souvent la cause d'une attaque. À première vue, ils semblent fiables, car ils semblent provenir d'un ami, d'un collègue ou d'une personne de confiance. En réalité, les pirates informatiques ajustent uniquement quelques petits détails afin de vous duper. Les e-mails peuvent contenir une pièce jointe dangereuse ou des liens vers des sites web malveillants qui, dès que vous cliquez, déclenchent une cyberattaque.

Documents Microsoft Office

Par le passé, les pirates informatiques cachaient souvent un code malveillant dans une macro, qui était ensuite traitée dans un fichier Word, Excel ou PowerPoint. Heureusement, de nombreuses entreprises disposent d'outils anti-malware qui bloquent automatiquement les macros. Aujourd'hui, les pirates utilisent de moins en moins les macros pour infecter les fichiers de l'Office, mais usent désormais de techniques plus sophistiquées, ce qui signifie qu'une protection de type classique n'est plus suffisante.

Fichiers PDF frauduleux

Les fichiers PDF peuvent également contenir les mêmes codes frauduleux. Dans certaines attaques, le lecteur de PDF lui-même est le maillon faible, permettant aux fichiers d'exécuter leur code malveillant. Gardez à l'esprit que les lecteurs de PDF ne sont pas toujours des applications telles que Adobe Reader ou Adobe Acrobat. La plupart des navigateurs contiennent également un lecteur intégré, qui peut également être utilisé à mauvais escient.

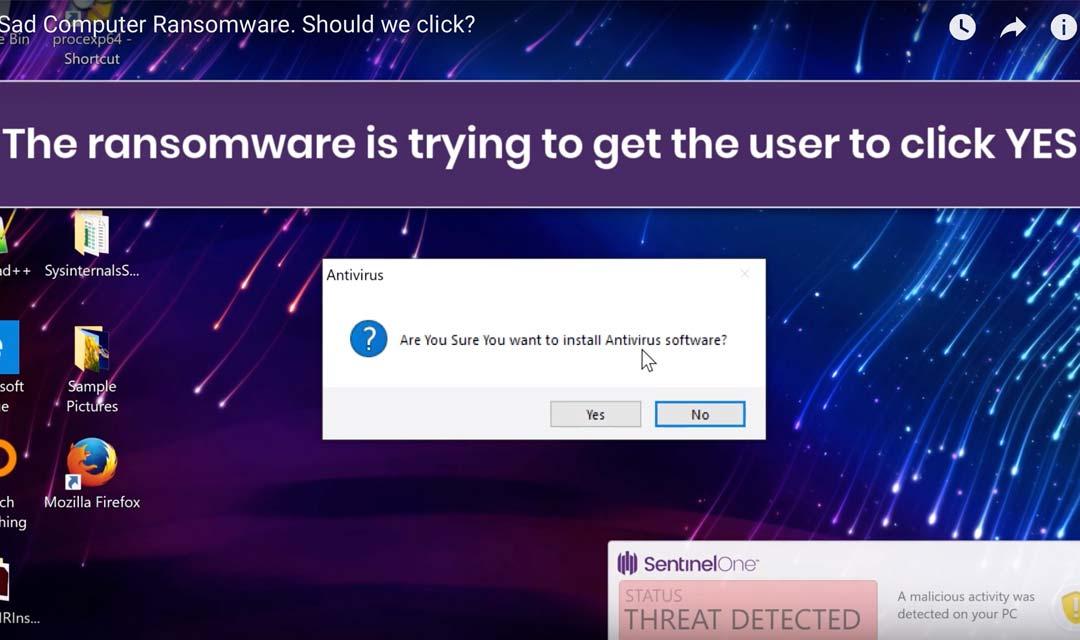

Fausses installations de logiciels

Les faux logiciels, souvent gratuits à télécharger sous la forme d'un fichier ".sad", sont également appelés "SAD computer ransomware". Il ressemble à un programme logiciel légitime qui veut faire croire aux victimes qu'elles téléchargent une application fiable. Par le biais d'une fenêtre pop-up innocente, les pirates attirent l'utilisateur dans le piège en lui faisant cliquer sur "oui". Quelque chose que nous faisons tous inconsciemment au quotidien, n'est-ce pas ?

Comment détecter un Ransomware ?

Si vos fichiers sont cryptés immédiatement, vous le remarquerez immédiatement en tant que victime, mais le plus souvent, une victime sans méfiance ne remarquera pas après des heures ou même des jours qu'elle est infectée. Il est important de savoir que dès que vous ouvrez un fichier malveillant ou que vous donnez la permission de télécharger/installer quelque chose, le reste se passe en coulisse et est donc invisible.

Les hackers aiment couvrir leurs traces. Ils créent délibérément un délai entre l'infection et le cryptage pour couvrir leurs traces et rendre plus difficile aux chercheurs en sécurité de trouver la cause de l'infection. La première fois qu'un logiciel de rançon a été détecté, le code n'a pas été activé avant que la machine de la victime ait été démarrée 90 fois. Les criminels sont patients et aiment attendre lorsqu'ils savent que cela leur sera plus profitable par la suite.

Qui est la cible des attaques de Ransomware ?

Les PME

Ce sont souvent les grandes entreprises qui font la une des journaux, mais les PME sont les plus grandes victimes des cyberattaques. Le CCB (Centre pour la cybersécurité en Belgique) a indiqué que 60% de toutes les attaques en 2018 visaient les PME. Ce chiffre est si élevé, car toutes les PME ne disposent pas d'un département informatique, ce qui signifie que le sujet peut rester sous-exposé. Dans ce cas, les conséquences d'une attaque sont souvent particulièrement importantes.

Les Multinationales

Les attaques de Ransomwares visent de plus en plus les grandes entreprises. En 2019, plusieurs multinationales en Belgique ont été au chômage technique pendant plusieurs jours. Certaines ont même révélées que leurs succursales à l'étranger avaient été paralysées par des logiciels malveillants qui ont entravé l'ensemble de la production. Cette cyberattaque a causé non seulement des pertes financières importantes, mais aussi une atteinte à l'image de l'entreprise.

Les particuliers

Les premiers virus de type Ransomware visaient des individus qui voyaient leur PC crypté par un virus et récupéraient leurs fichiers moyennant le paiement d'une somme d'argent limitée. Aujourd'hui, les attaques sont plus susceptibles de viser les entreprises, mais il reste important que les particuliers effectuent toujours les dernières mises à jour de sécurité et se méfient des e-mails et/ou pièces jointes suspects.

'Les chiffres mondiaux montrent que les attaques de Ransomware diminuent en nombre, mais que parallèlement leur impact augmente.’

Walter Coenraets, chef de la Federal Computer Crime Unit à l'époque

Combien coûte un Ransomware à mon entreprise ?

Coûts directs : rançon

Le montant de la rançon dépend du cas. Pour les particuliers, cela varie souvent entre 100 et 1 000 euros, alors qu'une étude mondiale montre qu'au troisième trimestre de 2019, la rançon moyenne s'élevait à 41 198 dollars. La tendance est à la hausse : les pirates informatiques se concentrent de plus en plus sur les grandes entreprises et les sommes demandées sont en augmentation. Des montants supérieurs à 280 000 dollars ont déjà été déclarés.

Coûts indirects : les immobilisations

Les immobilisations représentent le coût d'interruption de votre activité. Ces coûts sont 5 à 10 fois plus élevés que les coûts directs. Pour les PME, ce coût a été estimé à 127 000 euros en moyenne en 2019. Le secteur public souffre également de l'existence de rançons, avec une immobilisation moyenne de 12,5 jours et des coûts indirects pouvant atteindre 670 000 euros. L'assureur Hiscox estime à son tour le coût indirect moyen d'une cyberattaque à 330 000 euros.

Coûts indirects : l'atteinte à la réputation

En raison des conséquences externes, en tant que victime d'une attaque de Ransomware, vous n'avez souvent pas d'autre choix que de rendre l'attaque publique. Bien que cela suscite l'indignation et la désapprobation des clients, des investisseurs et des autres parties prenantes, une communication transparente et en temps utile peut limiter les conséquences négatives sur la fidélisation de vos clients ou sur le cours des actions de l'entreprise en bourse. Les données peuvent être restaurées, ce qui ne bénéficie pas toujours de la confiance des parties prenantes.

Coûts indirects : la responsabilité

Il n'est pas rare que des clients mécontents aient recours à des moyens légaux de compensation ou à une forme de dédommagement après un ransomware. En tant qu'entreprise, vous pouvez être poursuivi pour atteinte à la vie privée, négligence et, dans les cas impliquant des hôpitaux, même pour interruption de soins médicaux. Tout dépend des dommages supplémentaires causés par les pirates informatiques et des données qu'ils divulguent.

Coûts indirects : "Les dommages collatéraux"

Bien que ce ne soit pas le comportement typique des pirates utilisant la rançon, il arrive parfois qu'ils utilisent les données volées pour d'autres activités malveillantes. Dans la plupart des cas, les pirates informatiques optent pour des paiements rapides, mais s'ils ciblent également vos partenaires et clients par le biais des données volées, leurs coûts en tant que coûts indirects peuvent également être réduits sur votre entreprise, si cela est prouvé.

Coûts indirects : La perte de données

Hélas, après tous les dommages causés par l'attaque elle-même, la victime, même lorsqu'elle paie la rançon, n'a aucune garantie de pouvoir récupérer ses données cryptées en toute sécurité. Nous suivons pleinement les conseils des agences gouvernementales qui déconseillent fortement le paiement de la rançon. Il faut savoir que le paiement de celle-ci ne garantit en rien la sécurité de la récupération entière de vos données cryptées.

Payer = pas d'atteinte à l'image

Cette déclaration est fausse ! Le paiement de la rançon ne garantit pas la récupération en toute sécurité des données cryptées.

Feuille de route pour les entreprises : que faire en cas de cyberattaque ?

Étape 1 : Isoler l'infection

Cela ne signifie pas que vous devez immédiatement paralyser toute votre infrastructure informatique. Exclure les terminaux infectés (ordinateurs de bureau, portables, tablettes, serveurs, etc.) du système afin que les logiciels malveillants ne puissent pas se propager. Ne les fermez pas. Il suffit de leur refuser l'accès au réseau. Ne redémarrez pas non plus le système de sauvegarde immédiatement, car cela infecterait la sauvegarde dans le cas d'un Ransomware.

Checklist:

- Déconnectez-vous d'internet et désactivez le contrôle à distance

- Installez les mises à jours ou les patchs de sécurité prévus

- Gérez et maintenez les paramètres de votre pare-feu

- Modifier les mots de passe (créer des mots de passe nouveaux et plus forts)

Étape 2: NE PAS payer la rançon

Contactez votre partenaire de sécurité ; même si les pirates demandent une rançon "abordable", vous n'êtes pas sûr de récupérer vos données. Le paiement de la rançon ne fera qu'attirer l'attention des autres pirates informatiques qui tenteront eux aussi leur chance. Vous n'avez pas de partenaire en sécurité informatique ? N'hésitez pas à en contacter un. Un audit externe réalisé par des professionnels ne peut que favoriser la récupération éventuelle des données.

Étape 3 : Contactez la police

Contactez la police locale, de cette façon elle peut déjà entamer la procédure administrative et faire les premières constatations. En cas de cyber-attaques plus importantes sur des infrastructures critiques, ils contactent la Force de réaction rapide de la police fédérale. Dans tous les autres cas, la Federal Computer Crime Unit est contactée. Toutes les entreprises et organisations (gouvernementales) belges peuvent contacter CERT.be pour signaler une cyberattaque et/ou demander des conseils en matière de cybersécurité. Vous pouvez signaler un incident via cert@cert.be.be ou par téléphone au 02 790 33 33.

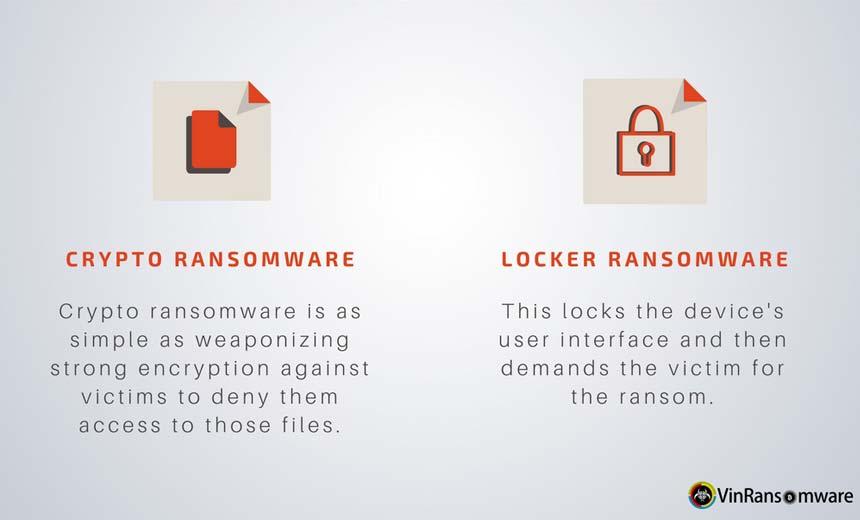

Étape 4 : Découvrez de quel type de logiciel malveillant il s'agit

Comme votre partenaire en sécurité informatique et les agences gouvernementales doivent savoir de quel type de cyberattaque il s'agit, vous devez vous renseigner. Il y a différents types de cyberattaque, et vous n'avez pas besoin d'informer la police pour chaque type. Les attaques par rançon les plus courantes à l'heure actuelle sont : Ryuk et WannaCry. Il y a également une grande différence entre Crypto Ransomware et Locker Ransomware.

Étape 5 : Repérer les failles du système

Votre partenaire en matière de sécurité informatique vous aidera probablement dans ce domaine. Ils peuvent travailler avec votre équipe d'intervention composée de personnes internes (des spécialistes en informatique si vous en avez) pour identifier les vulnérabilités qui pourraient devoir être corrigées.

- Découvrir qui a accès aux points terminaux infectés

- Vérifiez de quelle connexion réseau il s'agissait

- Découvrez comment l'attaque a été lancée

Étape 6 : Informer les clients et les parties prenantes

Si votre entreprise est plus gravement touchée par la cyberattaque, il est préférable d'en informer ouvertement vos clients et les parties prenantes. Elle peut éviter d'éventuelles poursuites judiciaires et ne peut que profiter à votre image. Vérifiez immédiatement vos propres conditions juridiques afin de pouvoir informer personnellement tout le monde. Faites un plan de relations publiques clair ou une déclaration publique.

Étape 7 : Travaillez sur vos solutions de sécurité

Au lendemain d'une attaque réussie, il est devenu évident que vos systèmes de sécurité sont inadéquats. Si vous savez ce qui a causé l'attaque, il est préférable de faire réaliser un audit de sécurité approfondi. Vous pouvez également le faire de manière préventive afin de découvrir les maillons faibles.

Étape 8 : Formez et informez vos employés

Sensibilisez à la question des Ransomware et/ou des cyberattaques dans leur ensemble. Les employés sont souvent le maillon faible du processus, car les pirates informatiques utilisent des tactiques astucieuses qui leur permettent de se faire passer pour des collègues en utilisant des techniques sociales. Par conséquent, communiquez en interne sur la cyberattaque et son origine, mais surtout, formez vos employés à la manière d'y faire face. Il est important d'impliquer le niveau de gestion. Apprenez-leur les protocoles de sécurité et, si nécessaire, accrochez-les visiblement pour qu'ils puissent s'y référer.

Insistez sur l'importance des mots de passe forts, de nos jours un mot de passe de 8 caractères n'est plus suffisant. Trop souvent, des mots de passe comme azerty123 ou des mots de passe contenant le nom de votre entreprise apparaissent.

Informez les employés sur la façon dont les ransomware (malveillants) se propagent (courriers électroniques, fichiers, etc.) et veillez à ce qu'ils soient suffisamment répétés. Si nécessaire, organisez un exercice de sécurité (tel qu'un exercice d'incendie). Faites passer le test régulièrement à votre CISO ou à votre service informatique, non pas pour contrôler les employés, mais pour les sensibiliser. Votre partenaire informatique peut également vous aider à effectuer un test de pénétration.

Formation à la sensibilisation des utilisateurs par des experts :

Comment puis-je protéger mon entreprise contre les Ransomware ?

Comme décrit ci-dessus, tous les utilisateurs et employés doivent être conscients des menaces possibles. Mais que pouvez-vous faire en tant que manager ? En tant qu'entreprise, nous sommes de plus en plus dépendants de la technologie, ce qui a rendu les activités informatiques cruciales. "En tant que PDG, vous détenez donc la clé pour stopper les rançons et autres cyber-attaques. Plus que jamais, la cybersécurité doit être une priorité absolue à tous les niveaux. Ce n'est qu'en mettant à disposition un budget suffisant que cela sera possible". (Datanews) Ce raisonnement est vrai, mais ce n'est qu'un inconvénient. Vous pouvez faire beaucoup plus en tant qu'entreprise :

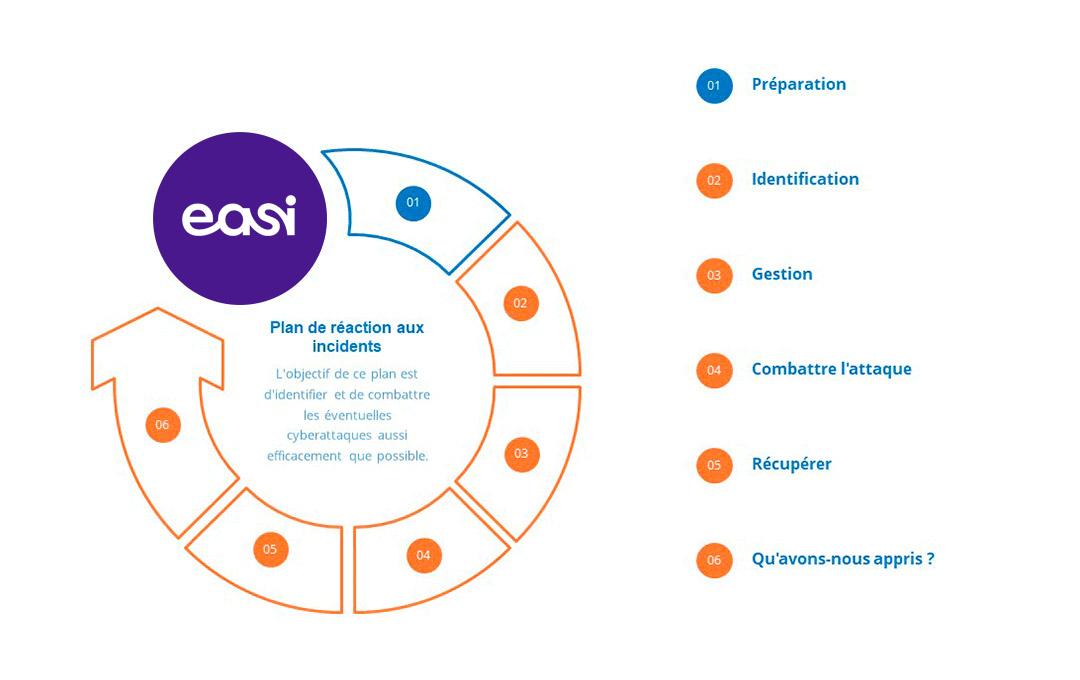

Élaborer un plan de réaction aux incidents

Élaborer un plan de réaction aux incidents

Le but de ce plan est d'identifier et de combattre d'éventuelles attaques. Le plan est élaboré par des professionnels des TIC (si vous n'en avez pas en interne, vous pouvez toujours contacter un partenaire en partenaire en sécurité informatique) et se compose de 6 phases. 1. Préparation 2. Identification 3. Contrôle 4. Combat 5. Récupération 6. "Qu'avons-nous appris ? Vous pouvez lire ici comment mettre en place un tel plan.

Prenez soin de vos Backups

L'importance des Back-ups ne doit pas être sous-estimée et la régularité avec laquelle elle se produit est bien moindre. Après tout, c'est elle qui déterminera la quantité de données que vous perdrez ou non. Il est préférable de conserver cette sauvegarde hors ligne ou dans le cloud. afin d'assurer la continuité des activités et de garantir que les données de sauvegarde ne sont pas cryptées lorsque des Ransomware frappent votre entreprise.

Mises à jour et patchs

Assurez-vous que tous vos logiciels et systèmes disposent des dernières mises à jour de sécurité et ont fait l'objet de patchs. Les Ransomware ne sont que trop heureux d'exploiter les vulnérabilités des logiciels populaires, comme vous pouvez le lire dans cet article. Utilisez le contrôle des points d'extrémité (Endpoint Firewal Control), afin d'avoir une visibilité sur le trafic à destination et en provenance des points d'extrémité et d'exclure tout trafic de données non autorisé.

L'identification à deux facteurs

Quelle que soit la force de votre mot de passe ou la fréquence à laquelle vous le changez, ne faites confiance à personne sans preuve qu'il s'agit bien de la personne que avec laquelle vous souhaitez correspondre. L'authentification à deux facteurs réduit fortement les risques que des pirates exploitent ou corrompent vos données. L'authentification en deux étapes implique que vous devez vous identifier et que vous recevrez une notification chaque fois que vous tenterez de vous connecter. Installez-le partout où vous le pouvez.

Externalisez la sécurité informatique aux professionnels

Ainsi, en tant qu'entreprise, vous restez concentré sur vos points forts et vous n'avez pas à vous préoccuper de cette question souvent complexe. Easi travaille avec les partenaires les plus renommés dans le domaine (SentinelOne, F5, ESET,...) et propose un large éventail de solutions, dont l'une garantit même le remboursement de la rançon demandée, si votre entreprise est encore touchée.

Effectuer un audit de sécurité en temps utile

Un environnement informatique moderne et sécurisé se compose de nombreux éléments technologiques : pare-feux de nouvelle génération, anti-virus, solutions anti-spam et anti-malware, filtres web, proxies, solutions d'accès à distance sécurisé, solutions d'authentification, accélération WAN, livraison d'applications, équilibrage de charge, switching, connexions Internet VPN, solutions sans fil, sécurité des centres de données, infrastructure PKI, scan de sécurité web (PCI), sans oublier la gestion des appareils mobiles.

Garder une vue d'ensemble claire de la sécurité informatique dans votre organisation peut rapidement devenir un exercice compliqué. Afin de conserver cette vue d'ensemble et de s'assurer que les logiciels contre rançon n'ont aucune chance, il est préférable de procéder à un audit de renforcement de la sécurité. Vous voulez en savoir plus sur la manière dont cela se passe ? N'oubliez pas de consulter cette page : https://www.easi.net/fr/solutions/security/security-audit

Découvrez si vous êtes prêt pour la cyber-assurance

Les cyber-assurances sont relativement nouvelles sur le marché. Toutefois, les assureurs de toute l'Europe ont déjà pris des mesures pour aider la société à se préparer aux cyber-attaques et pour accroître la résilience des entreprises dans ce domaine.

Nous nous attendons à ce que la demande de ces cyber-assurances augmente rapidement. Cependant, nous pensons que l'assurance devrait toujours être complémentaire à un programme solide axé sur la gestion des risques de la cyber-résistance. Avec HDI, nous proposons une cyber-assurance qui peut fournir cette sécurité supplémentaire.

.jpg)