Relever les défis de la sécurité informatique

Laissez votre infrastructure informatique et sa sécurité évoluer au rythme de votre entreprise. Cela semble évident, mais de nombreuses entreprises ne le font pas pour diverses raisons:

Une équipe informatique trop petite qui a d'autres priorités, des budgets limités ou insuffisants pour l'informatique, "nous avons d'autres priorités en tant qu'entreprise". Ce sont toutes des raisons que nous et votre équipe informatique avons déjà entendues. Un audit de sécurité les élimine toutes.

Les chèques-entreprises

De plus, grâce au gouvernement Wallon, vous pouvez utiliser les chèques-entreprise qui vous permettent d'économiser 75% sur notre audit de sécurité.

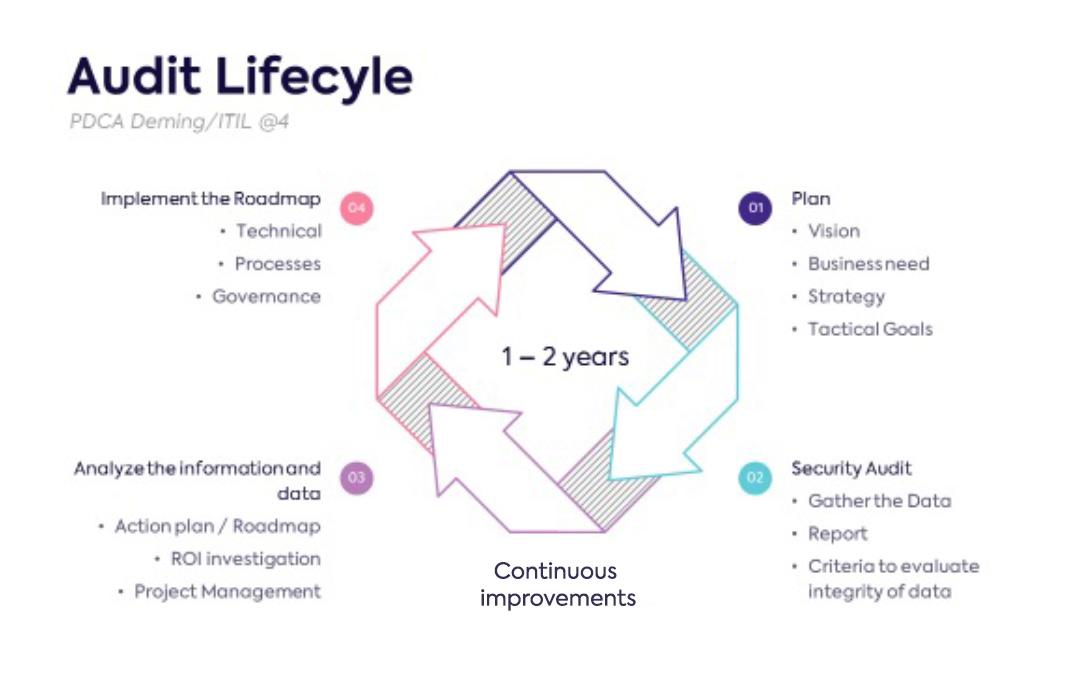

Comment fonctionne notre audit de sécurité ?

Un audit de sécurité bien établi est réalisé conformément à un certain nombre de normes commerciales et informatiques convenues (pour en savoir plus, cliquez ici).

Afin de fournir à votre entreprise une feuille de route détaillée en matière de sécurité, en fonction de vos besoins et de vos budgets, nous examinons d'abord l'état actuel de votre posture de sécurité sur 4 niveaux différents.

Notre approche : Les 4 niveaux de sécurité analysés

Organisation

Nous adaptons vos besoins de sécurité à votre vision de l'entreprise, à vos collaborateurs, à votre infrastructure informatique actuelle et à vos processus de partage et de protection des informations.

Sécurité physique

Pensez aux composantes physiques de votre sécurité informatique, comme l'accès à vos bureaux ou l'emplacement de vos systèmes. Que se passe-t-il en cas d'incendie ? Qu'en est-il de la sensibilisation des employés à la sécurité ? Etc...

Architecture du réseau

Comment votre réseau est-il structuré et comment pouvez-vous le rendre plus performant, plus fiable et où faut-il ajouter de la redondance ?

System hardening

La conformité de la configuration des systèmes et des logiciels est évaluée. Un contrôle approfondi des mises à jour, des patches, etc.

Contactez-nous

Guide détaillé de notre audit de sécurité

Au cours de la première réunion, nous évaluons vos besoins en termes d'infrastructure et de sécurité informatiques en fonction de votre vision de l'entreprise. Pour cela, nous menons une conversation approfondie avec les différentes personnes concernées et nous nous appuyons sur un questionnaire détaillé.

De cette façon, nous pouvons mieux vous conseiller pour atteindre vos objectifs stratégiques à un stade ultérieur et concevoir la feuille de route de sécurité qui vous convient le mieux.

Pendant l'audit de sécurité, nous travaillons selon les principes convenus en utilisant le pack d'audit de sécurité que vous avez choisi.

Nous effectuons une analyse approfondie de votre infrastructure informatique en fonction des bonnes pratiques du marché, des normes commerciales ou des protocoles légaux en matière de certification. Ceci selon un cadre convenu et sans porter atteinte à l'intégrité de votre entreprise.

Sur base des résultats précédents, nous construisons un rapport avancé qui est lié à vos besoins décrits précédemment. De cette façon, l'audit de sécurité fournit un mélange idéal de gains rapides, de mises en œuvre à moyen et à long terme. De cette façon, votre infrastructure informatique peut se développer organiquement avec votre entreprise, sans douleurs de croissance. Vous obtiendrez un plan d'action qui comprend une rentabilité des investissements détaillée par thématique.

Grâce à notre approche pragmatique, la gestion de projet et la gestion du changement seront des priorités absolues. Nos auditeurs réfléchissent en fonction de vous et des besoins de votre entreprise.

Si vous le souhaitez, votre équipe informatique pourra être impliquée en permanence dans l'audit de sécurité, afin qu'elle puisse, elle aussi, s'attaquer plus facilement aux points d'action nécessaires de la feuille de route à un stade ultérieur.

Pour éviter de vous abandonner à votre sort après l'audit, nos experts vous guideront également dans la partie plus technique de la feuille de route de la sécurité, la mise en œuvre.

Notre positionnement en tant que fournisseur informatique nous permet de vous proposer différentes solutions de pointe. Nous nous intéressons également à l'optimisation des processus et aux éventuelles actions de gouvernance.

Il est préférable de réaliser un audit de sécurité de façon périodique, nous recommandons un audit annuel ou tous les deux ans. En effet, votre organisation, vos systèmes et votre personnel sont en constante évolution. L'évolution de cette situation affecte également votre posture de sécurité.

La feuille de route idéale en matière de sécurité, nous la créons ensemble.

Grâce à notre service d'audit de sécurité "plug-and-play", vous avez une plus grande influence sur le résultat. Les différents modules vous permettent de déterminer à la fois la profondeur de l'analyse et le niveau d'implication de votre équipe informatique.

(Puisqu'il s'agit de votre entreprise et de son avenir, nous vous recommandons fortement de vous engager de votre côté).

Our security audit packs - choose the pack that suits you best

Vous voulez en savoir plus sur nos offre et les prix d'un audit de sécurité ?

*N'hésitez pas à composer votre audit de sécurité idéal ou à contacter nos experts pour vous guider.

.jpg)