Wat is Ransomware?

Ransomware, ook gekend onder de naam gijzelsoftware, is een soort malware. Hackers zorgen ervoor dat bedrijven en gebruikers geen toegang meer krijgen tot hun computer, systemen of persoonlijke bestanden. In ruil om alles weer te de-blokkeren, vragen hackers losgeld (ransom) aan hun slachtoffers. Willig je hun eisen in en betaal je, beloven ze je gegevens vrij te geven. Of dit werkelijk zal gebeuren, weet je nooit zeker.

Hoe treft Ransomware mijn bedrijf?

E-mails (malspam en phishing)

E-mails zijn vaak de oorzaak van een aanval. Op het eerste zicht, zien ze er betrouwbaar uit, omdat het lijkt dat ze van een vriend, collega of vertrouwde instantie komen. In werkelijkheid passen hackers kleine details aan. De e-mail kan een gevaarlijke bijlage bevatten of links naar kwaadaardige websites die zodra je klikt een cyberaanval op gang brengen.

Microsoft Office documenten

Vroeger verstopten hackers vaak een schadelijke code in een macro, die vervolgens in een Word, Excel of Powerpoint-bestand verwerkt werd. Gelukkig beschikken vele ondernemingen over anti-malwaretools die macro's automatisch blokkeren. Vandaag maken hackers minder gebruik van macro's om Office-bestanden te infecteren, maar beschikken ze over meer geavanceerdere technieken, waardoor de traditionele bescherming niet meer volstaat.

Frauduleuze PDF-bestanden

Ook PDF-bestanden kunnen dezelfde frauduleuze codes bevatten. Bij sommige aanvallen is de PDF-reader zelf de zwakke schakel, waardoor bestanden hun kwaadaardige code kunnen uitvoeren. Hou in het achterhoofd dat PDF-readers niet altijd toepassingen zijn zoals Adobe Reader of Adobe Acrobat. De meeste browsers bevatten ook een ingebouwd lezer, die ook misbruikt kan worden.

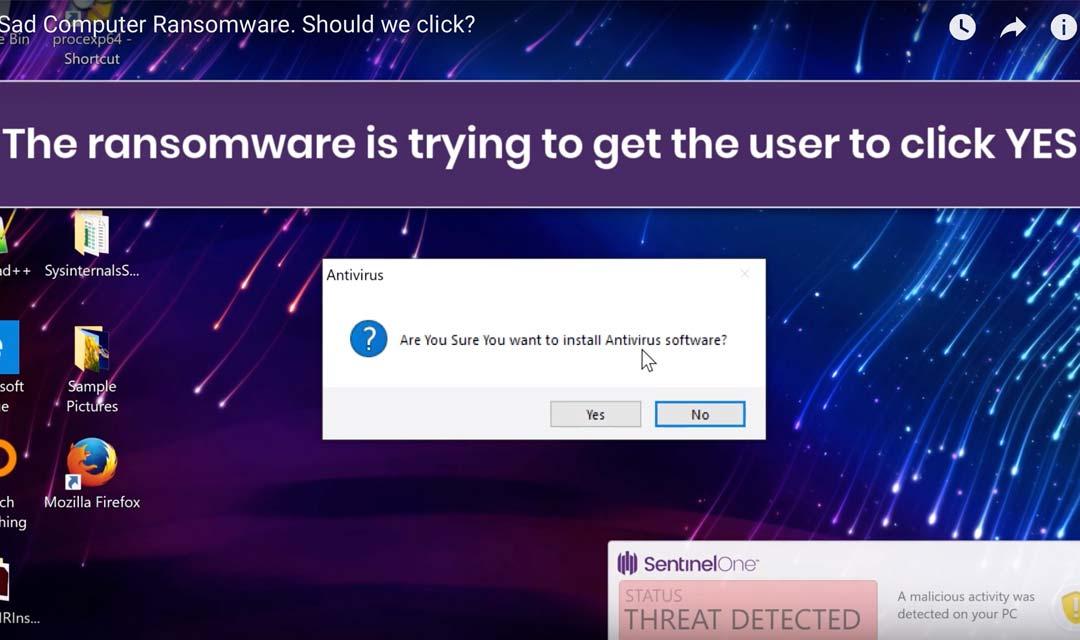

Fake software installaties

Valse software, vaak gratis te downloaden in de vorm van een ".sad" file, wordt ook SAD computer ransomware genoemd. Het lijkt op een legitiem software-programma dat slachtoffers wil laten geloven dat ze een betrouwbare applicatie downloaden. Via een onschuldig pop-up venster, lokken hackers de gebruiker in de val door hem of haar op ''ja" te doen clicken. Iets wat we allemaal dagelijks onbewust doen, toch?

Hoe ontdek ik ransomware?

Als je bestanden meteen geëncrypteerd worden, merk je dit als slachtoffer onmiddellijk, maar vaker heeft een nietsvermoedend slachtoffer na uren of zelfs dagen nog niet door dat hij of zij geïnfecteerd is. Het is belangrijk om te weten dat zodra je een kwaadaardig bestand opent of toestemming geeft om iets te downloaden/installeren, de rest zich achter de schermen afspeelt en dus onzichtbaar is.

Hackers wissen graag hun sporen. Ze creëren bewust een vertraging tussen de infectie en de versleuteling om de sporen te bedekken en het voor beveiligingsonderzoekers moeilijker te maken om de besmettingsoorzaak te vinden. De eerste keer dat ransomware op de radar kwam, werd de code pas geactiveerd nadat de machine van het slachtoffer 90 keer was opgestart. Criminelen zijn geduldig en wachten graag als ze weten dat dit voor hen daarna meer oplevert.

Wie is het doelwit van Ransomware aanvallen?

KMO's

Het zijn vaak de grotere bedrijven die in het nieuws komen, maar KMO's zijn de grootste slachtoffers van cyberaanvallen. Het CCB (Centrum voor Cybersecurity België) gaf aan dat in 2018 60% van alle aanvallen gericht waren op KMO's. Dit aantal ligt zo hoog, omdat niet elke KMO een IT-afdeling heeft, waardoor het topic onderbelicht kan blijven. In dat geval zijn de gevolgen bij een aanval vaak bijzonder groot.

Multinationals

Ransomware-aanvallen richten hun pijlen meer en meer op grote ondernemingen. In 2019 waren verschillende multinationals in België gedurende meerdere dagen technisch werkloos waarbij soms ook vestigingen in het buitenland platgelegd werden door kwaadaardige malware die de hele productie lam legt. Dit zorgt niet alleen voor groot financieel verlies maar ook voor imagoschade.

Particulieren

De eerste ransomware-virussen richtten zich op particulieren, die hun PC versleuteld zagen door een virus en mits betaling van een beperkte som geld, hun bestanden terug kregen. Vandaag richten de aanvallen zich eerder naar ondernemingen, maar het blijft belangrijk ook als particulier steeds de laatste security updates uit te voeren en op je hoede te zijn voor verdachte e-mails en/of attachments.

'Globale cijfers laten zien dat aanvallen met ransomware in aantal afnemen, maar tegelijk wordt de impact groter.’

Walter Coenraets, hoofd van de Federal Computer Crime Unit aan De Tijd

Wat kost een ransomware-aanval mijn bedrijf?

Directe kosten: losgeld

Hoeveel het losgeld (ransom) bedraagt, hangt af van geval tot geval. Voor particulieren schommelt dit vaak tussen de 100 à 1.000 euro, terwijl uit een wereldwijde studie blijkt dat in Q3 van 2019 de gemiddelde ransom 41.198 dollar bedroeg. De trend loopt in stijgende lijn: hackers richten zich meer en meer op grotere ondernemingen en de gevraagde sommen lopen op. Er zijn al bedragen gerapporteerd van meer dan 280.000 dollar.

Indirecte kosten: downtime

Downtime zijn de kosten van je bedrijfsonderbreking. Deze liggen al gauw 5 tot 10 maal hoger dan de directe kosten. Voor KMO's werd deze kost in 2019 gemiddeld geschat op 127.000 euro. Ook de publieke sector lijdt onder ransomware, met een gemiddelde downtime van 12,5 dagen en indirecte kosten die oplopen tot wel 670.000 euro. Verzekeraar Hiscox schat op zijn beurt de gemiddelde indirecte kost van een cyberaanval op 330.000 euro.

Indirecte kosten: imagoschade

Omwille van de externe gevolgen heb je als slachtoffer van een Ransomware aanval veelal geen andere keuze dan de aanval publiek te maken. Hoewel dit leidt tot verontwaardiging en afkeuring van klanten, investeerders en andere stakeholders, kan tijdig en transparant communiceren de nadelige gevolgen beperken voor je klantenbehoud of de aandeelkoers van het bedrijf op de beurs. Gegevens kan je herstellen, het vertrouwen van betrokken partijen niet altijd.

Indirecte kosten: Aansprakelijkheid

Niet zelden nemen ontevreden klanten na een ransomware-aanval hun toevlucht tot juridische middelen voor een vergoeding of enige compensatie. Als bedrijf kan je terecht staan voor privacyschending, nalatigheid en in gevallen van ziekenhuizen zelfs voor de verstoring van medische zorgverlening. Alles hangt ervan af van wat de bijkomende aangerichte schade van de hackers is en welke gegevens ze openbaar maken.

Indirecte kost: "Collateral damage"

Hoewel dit niet het typische gedrag is van ransomware-gerelateerde hackers, gebeurt het soms toch dat ze de gestolen gegevens inzetten voor andere kwaadaardige activiteiten. In de meeste gevallen kiezen hackers voor een snelle uitbetaling, maar als ze via de gestolen gegevens ook je partners en klanten viseren, kunnen hun kosten als indirecte kosten ook teruggebracht worden op jouw bedrijf, wanneer ze bewezen worden.

Indirecte kosten: Data verlies

En helaas, na alle schade veroorzaakt door de aanval zelf, heb je als slachtoffer, zelfs wanneer je het losgeld betaalt, geen garantie op het veilig terughalen van de gecodeerde gegevens. Wij volgen volledig het advies van de overheidsinstanties die ten stelligste afraden om de ransom te betalen. Het is namelijk geen garantie voor het veilig terughalen van je gecodeerde gegevens.

Betalen = Geen imago schade

Deze stelling klopt niet! Betalen van de ransom is geen garantie op het veilig terughalen van gecodeerde gegevens.

Stappenplan voor bedrijven: wat te doen bij een cyberaanval?

Stap 1: Isoleer de infectie

Dit wil niet zeggen dat je meteen heel je IT-infrastructuur moet lamleggen. Sluit de geïnfecteerde endpoints (desktop, laptops, tablets, servers, etc.) uit van het systeem, zodat de malware zich niet kan verspreiden. Schakel ze niet uit. Ontzeg ze enkel de toegang tot het netwerk. Ga ook niet meteen over tot het restoren van het back-upsysteem, aangezien dit in het geval van ransomware zal leiden tot het infecteren van de back-up.

Checklist:

- Verbreek internet connectie en schakel remote acces uit.

- Installeer geplande security-updates of patches

- Beheer en onderhoud je firewall-instellingen

- Verander wachtwoorden (creëer nieuwe en sterkere wachtwoorden)

Stap 2: Betaal de Ransom NIET

Contacteer je security partner ook al vragen de hackers een "betaalbare" ransom. Je bent niet zeker dat je werkelijk je gegevens zal terugkrijgen. Het betalen van het losgeld zal alleen maar leiden tot publiciteit bij andere hackers die ook hun kans zullen wagen. Heb je geen IT-security partner? Aarzel niet om er een te contacteren. Een externe third-party audit door professionals kan de eventuele recuperatie van gegevens alleen maar bevorderen.

Stap 3: Contacteer de politie

Contacteer de lokale politie, op deze manier kunnen ze de administratieve procedure al opstarten en de eerste vaststellingen doen. Bij grotere cyberaanvallen op kritieke infrastructuren contacteren zij het Quick Reaction Force van de Federale politie. In alle andere gevallen wordt de Federal Computer Crime Unit gecontacteerd. Alle Belgische bedrijven en (overheids-)organisaties kunnen bij CERT.be terecht om een cyberaanval te melden en/of advies over cyberbeveiliging te vragen. Een incident melden kan via cert@cert.be of telefonisch op 02 790 33 33.

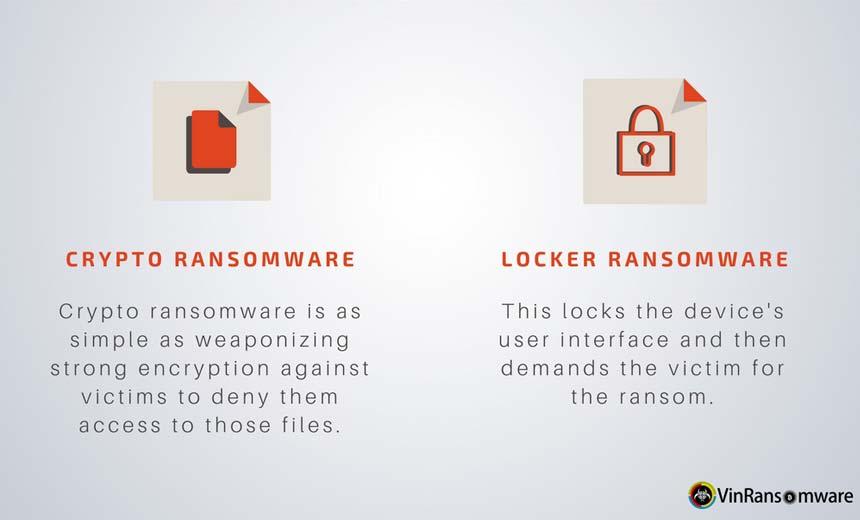

Stap 4: Ga na om welke vorm van malware het gaat

Omdat zowel jouw IT-security partner als overheidsinstanties moeten weten over welke vorm van cyberaanval het gaat, dien je dit op te zoeken. Er bestaan namelijk verschillende soorten en je moet niet voor elke soort de politie inlichten. De meest voorkomende ransomware aanvallen van het moment zijn: Ryuk en WannaCry. Er is ook een groot verschil tussen Crypto Ransomware en Locker Ransomware.

Stap 5: Ga na wat de zwakke plekken zijn

Je IT-security partner zal je hier waarschijnlijk bij helpen. Zij kunnen samenwerken met jouw respons team bestaande uit in-house mensen (IT-specialisten als je deze voorhanden hebt) om kwetsbaarheden te identificeren die eventueel gepatcht moeten worden.

- Ga na wie toegang heeft tot de geïnfecteerde endpoints

- Controleer over welke netwerkverbinding het ging

- Achterhaal hoe de aanval in gang werd gezet

Stap 6: Informeer klanten en belanghebbenden

Indien je bedrijf toch zwaarder geraakt wordt door de cyberaanval informeer je hier best openlijk je klanten en belanghebbenden van. Het kan mogelijke rechtzaken afwenden en alleen maar ten goede komen van je imago. Ga meteen ook je eigen juridische voorwaarden na zo dat je iedereen persoonlijk op de hoogte kan brengen. Maak werk van een duidelijk PR-plan of een statement naar de buitenwereld toe.

Stap 7: Werk aan je Security solutions

In de nasleep van een succesvolle aanval is het duidelijk geworden dat jouw beveiligingssystemen niet volstaan. Als je weet wat de aanval veroorzaakt heeft, kan best een grondige security audit (laten) uitvoeren. Dit kan je ook preventief doen om zwakke schakels te ontdekken.

Stap 8: Train en informeer je medewerkers

Creëer bewustzijn rond ransomware en/of cyberaanvallen in zijn geheel. Vaak zijn medewerkers de zwakke schakel in het proces, omdat hackers gewiekste tactieken gebruiken waarbij ze zich voordoen als collega's door het gebruiken van sociale technieken. Communiceer daarom intern over de cyberaanval en hoe deze ontstaan is, maar bovenal train je medewerkers hoe ze hiermee kunnen omgaan. Belangrijk is om het management-level hierin te betrekken. Leer ze de security protocols aan en hang deze eventueel zichtbaar uit, zodat ze hierop kunnen terugvallen.

Dring aan op het belang van sterke wachtwoorden, vandaag de dag is een wachtwoord van 8 karakters niet meer voldoende. Al te vaak komen wachtwoorden voor zoals azerty123 of wachtwoorden die de naam van jouw bedrijf bevatten.

Informeer medewerkers over de manier waarop ransomware (malware) zich verspreid (e-mails, bestanden, etc.) en zorg dat dit voldoende wordt herhaald. Organiseer eventueel een security drill (zoals een brandoefening). Laat je CISO of IT-afdeling regelmatig de test doen, niet ter controle van werknemers, maar ter bewustmaking. Jouw IT-partner kan je hierbij ook helpen aan de hand van een penetration test.

User-awareness training door experten

Hoe beveilig ik mijn bedrijf tegen ransomware?

Zoals hierboven al beschreven moeten alle gebruikers en medewerkers op de hoogte zijn van mogelijke bedreigingen. Maar wat kan je als bedrijfsleider doen? We worden als bedrijf steeds meer afhankelijk van technologie waardoor IT business crucial geworden is. "Als CEO heb je daarom de sleutel in handen om ransomware en andere cyberaanvallen te stoppen. Meer dan ooit moet cybersecurity top-prioriteit zijn op alle niveaus. Alleen door voldoende budget hiervoor vrij te maken is dit mogelijk." (Datanews) Die redenering klopt, maar is slechts een keerzijde van de medaille. Je kan als bedrijf nog veel meer doen:

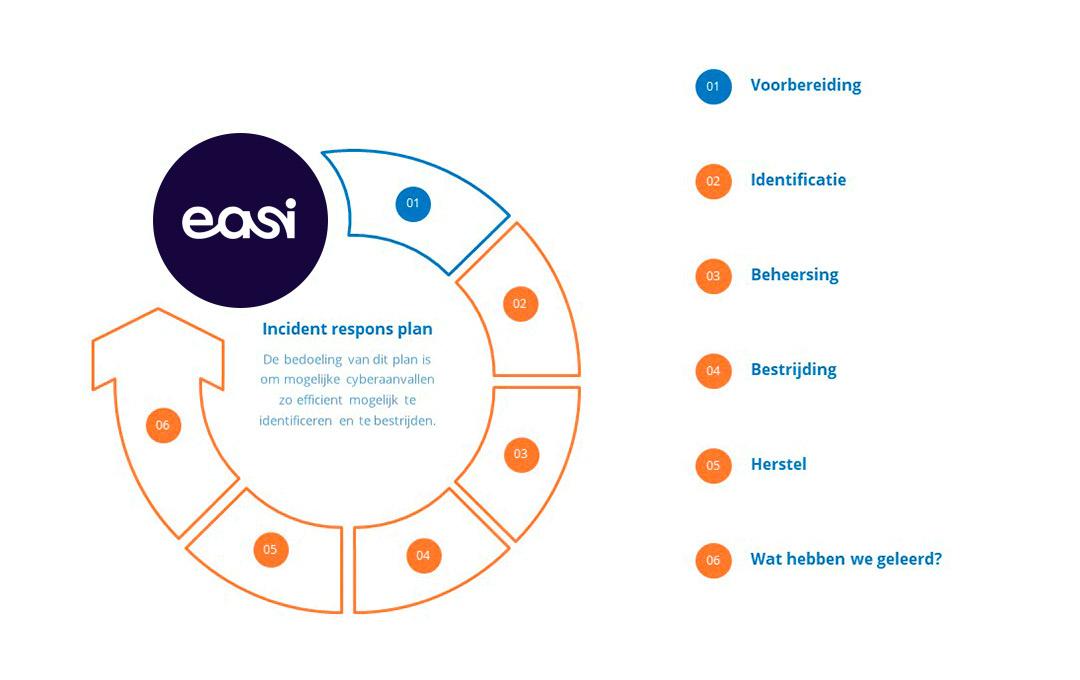

Maak een incident response plan

Dit plan dient om mogelijke aanvallen op te vangen te herkennen en juist te bestrijden. Het plan wordt gevormd door ICT-professionals (als je deze niet in-house hebt, kan je hiervoor steeds terecht bij een IT-security partner.) en bestaat uit 6 fase. 1. Voorbereiding 2. Identificatie 3. Beheersen 4. Bestrijding 5. Herstel 6. "Wat hebben we geleerd?" Hoe zo een plan aan te vatten lees je hier.

Zorg voor Back-ups

Het belang van een back-up is niet te onderschatten en de regelmaat waarmee deze gebeuren nog veel minder. Het zal namelijk bepalen hoeveel gegevens je al dan niet kwijt bent. Deze back-up bewaar je best offline of in de cloud van je security partner (Remote back-up as a Service) zal voor business continuïteit zorgen en maakt dat back-up gegevens niet versleuteld worden wanneer ransomware je bedrijf treft.

Updates en patches

Zorg ervoor dat al je software en systemen de laatste nieuwe beveiligingsupdates hebben doorgevoerd en dat ze gepatcht zijn. Ransomware maakt namelijk maar al te graag gebruik van kwetsbaarheden in populaire software, zoals je kan lezen in dit artikel. Gebruik hiervoor Endpoint Firewal Control, zo heb je zicht over de trafiek naar en van de endpoints en kan je ongeautoriseerd data verkeer uitsluiten.

2 factor authentication

Ongeacht hoe sterk je wachtwoord wel mag zijn of hoe vaak je het verandert, je vertrouwt alleen op wat iemand weet zonder het bewijs dat jij het wel degelijk bent. twee-factor-authenticatie zorgt ervoor dat aanvallers weinig tot geen kans maken. De tweestapsverificatie zorgt ervoor dat je je moet identificeren en stuurt een melding bij elke aanmeldingspoging. Installeer dit dan ook waar je kan.

Besteed IT-security uit aan professionals

Zo behouden jullie als bedrijf de focus op waar jullie goed in zijn en hoef je je niet bezig te houden met deze vaak complexe materie. Easi werkt samen met de meest gerenomeerde partners in het werkveld (SentinelOne, F5, ESET,...) en biedt een brede waaier aan oplossingen waarvan één zelfs een terugbetaling garandeert van de gevraagde ransom, mocht je bedrijf tóch getroffen worden.

Voer tijdig een security audit uit

Een moderne, veilige IT-omgeving bestaat uit tonnen technologische componenten: next-generation firewalls, anti-virus, -spam en -malware oplossingen, webfilters, proxy's, veilige oplossingen voor toegang op afstand, oplossingen voor authenticatie, WAN-versnelling, levering van toepassingen, load balancing, switching, internet VPN-verbindingen, draadloze oplossingen, beveiliging van datacenters, PKI-infrastructuur, webbeveiligingsscanning (PCI), om nog maar te zwijgen van het beheer van mobiele apparaten.

Het kan al snel een ingewikkelde oefening worden om een duidelijk overzicht te houden over de IT-security in jouw organisatie. Om het overzicht te bewaren en er voor te zorgen dat ransomware geen kans maakt, voer je dus best een Security Hardening Audit door. Meer weten hoe dit gebeurt? Neem dan zeker een kijkje op deze pagina.

Ga na of je toe bent aan een cyberverzekering

Polissen voor cyberverzekeringen zijn relatief nieuw in de markt. Toch hebben verzekeraars in heel Europa al maatregelen genomen om de samenleving te helpen om zich voor te bereiden op cyberrisico’s en de veerkracht van bedrijven op dit gebied te vergroten.

We verwachten dat de vraag naar deze cyberverzekeringen snel groeien. Toch vinden we dat verzekeringen altijd een aanvulling moeten zijn op een robuust programma gericht op risicomanagement van cyberveerkracht. Samen met HDI bieden we een cyber verzekering aan die deze extra beveiliging kan bieden.

.jpg)