Qu'est-ce qu'un hacker éthique ?

Ou mieux : qui sont les "Ethical Hackers" ? C'est ainsi que l'on appelle les "bons cybercriminels" qui attaquent votre entreprise. Ils connaissent toutes les astuces du métier et utilisent tous les outils qu'un vrai pirate informatique utiliserait.

Voici un aperçu de ces membres mystérieux qui composent notre équipe de sécurité. (Attention : tous les hackers ne portent pas de capuche !)

Quelle est la différence entre les hackers éthiques et les hackers malveillants ?

La différence se trouve dans le nom. Les hackers malveillants ont des intentions nuisibles : voler des données, de l'argent, ou simplement mettre hors service des serveurs pour le plaisir. Les hackers éthiques, quant à eux, tenteront de s'introduire dans vos systèmes avec votre permission, afin de faire prendre conscience à votre entreprise des faiblesses de votre sécurité informatique.

L'objectif d'un tel test de pénétration est d'obtenir une analyse claire de la posture de sécurité de votre entreprise.

Un bon service de test de pénétration offre également un plan étape par étape sur la façon de résoudre les points faibles de votre cyberdéfense de manière efficace.

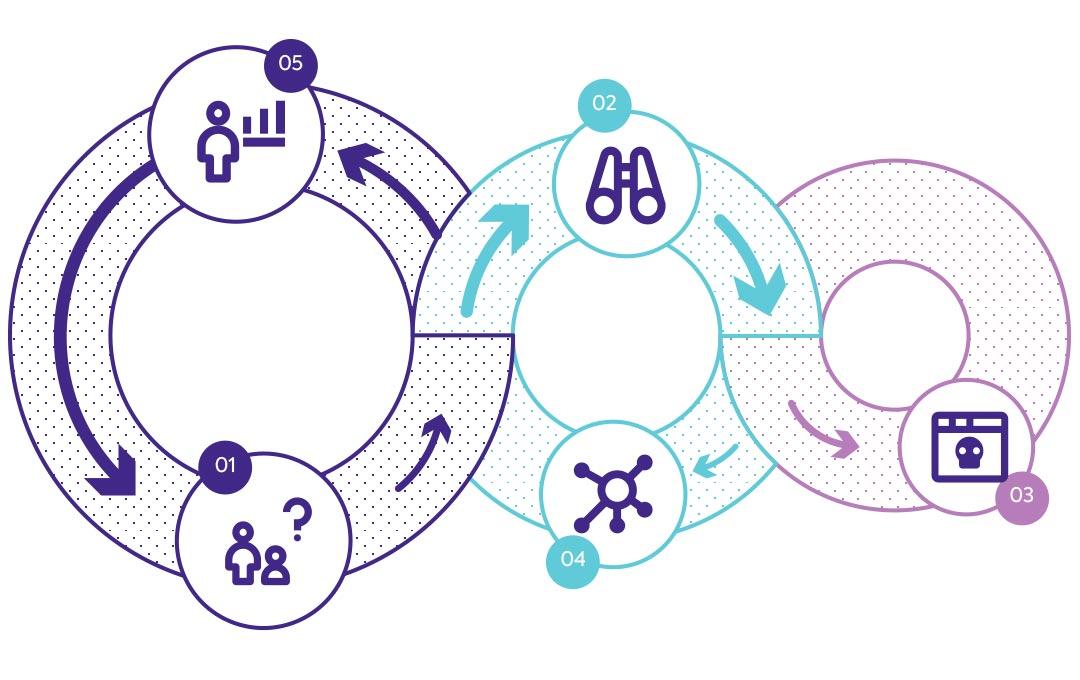

Comment se déroule un processus de piratage éthique ?

Avant de passer à l'acte, les pirates informatiques se préparent avant de frapper. Tout comme nos hackers éthiques.

Ils essaient d'en savoir le plus possible sur votre entreprise, sa structure, ses employés, son infrastructure informatique, etc., avant de lancer leur attaque. Nos Ethical Hackers opèrent comme suit :

1. Planification et identification

Ensemble, nous élaborons la question de recherche et définissons les limites.

2. Scanning

Nos Ethical Hackers se préparent en examinant votre infrastructure informatique, vos systèmes et vos processus d'entreprise.

3. Intrusion

Nos hackers éthiques craqueront vos systèmes de sécurité sans être détectés grâce à une analyse et un piratage approfondis.

4. Conserver l'accès

Il faut maintenant passer inaperçu, ou du moins assez longtemps pour obtenir des informations sensibles et les exploiter.

5. Analyse

Nos hackers éthiques vous fournissent une analyse détaillée et des solutions possibles pour prévenir les intrusions.

Hackers éthiques certifiés

La meilleure façon d'effectuer un acte d'hacking éthique est de le confier à des spécialistes certifiés en la matière. Ils sont les mieux placés pour simuler une attaque réelle.

Ils ont acquis énormément de connaissances qu'ils ont testé en obtenant divers certificats ou en participant à des concours de piratage.

Nos "hackers éthiques" sont tous certifiés dans différents domaines, mais leur expérience informatique n'est pas la seule raison pour laquelle nous les avons engagés.

En effet, nous avons engagé ces White Hats (un autre nom pour désigner les hackers éthiques) parce qu'ils ont énormément de connaissances dans le domaine du piratage et sont capables de penser comme les hackers.

Ainsi, vous pouvez très bien avoir une conversation agréable avec eux et vous rendre compte que deux secondes plus tard, votre badge est copié, et que des personnes non autorisées ont maintenant accès à des données sensibles.

En plus de toutes les connaissances acquises pendant leur formation, ils ont aussi élargi leurs connaissances pratiques en participant à des concours de piratage informatique. Notre culture d'entreprise ouverte leur permet de se consacrer pleinement à ce qu'ils savent faire.

Nos experts font en sorte de sortir des sentiers battus et ne laissent rien au hasard. C'est ce qui fait la différence chez nos clients.