Wat zijn Ethical Hackers?

Of beter: wie zijn Ethical Hackers, want zo noem je de “goede cybercriminelen” die jouw bedrijf aanvallen. Ze kennen alle kneepjes van het vak en gaan te werk met alle middelen die een echte hacker ook zou inzetten.

Bij deze lichten we een tipje van de sluier over deze intrigerende en mysterieuze leden van ons security-team. (Spoiler: niet alle hackers dragen hoodies!)

Wat is het verschil tussen ethical hackers en kwaadwillige hackers?

Het verschil ligt hem duidelijk al in de naam. Kwaadwillige hackers hebben kwaadwillige bedoelingen: gegevens of geld stelen, of gewoon servers plat leggen voor de fun. Ethical hackers daarentegen, zullen je systemen met jouw eigen toestemming proberen te kraken, om je bedrijf attent te maken voor de zwakke plekken in je IT-security.

De bedoeling van zo’n penetration test is om een duidelijke analyse te verkrijgen van de security posture van jouw bedrijf.

Een goede penetration test service schotelt meteen ook een stappenplan voor hoe je de zwakke plekken in jouw cyberdefensie op een efficiënte manier kan oplossen.

Hoe verloopt een Ethical Hacking process?

Vaak bereiden hackers zich goed voor, alvorens ze toeslaan. Dat doen onze Ethical Hackers ook.

Ze proberen zoveel mogelijk te weten te komen over je bedrijf, bedrijfsstructuur, medewerkers, IT-infrastructuur, etc. waarna ze meedogenloos toeslaan. Of toch niet? Onze Ethical Hackers gaan als volgt te werk:

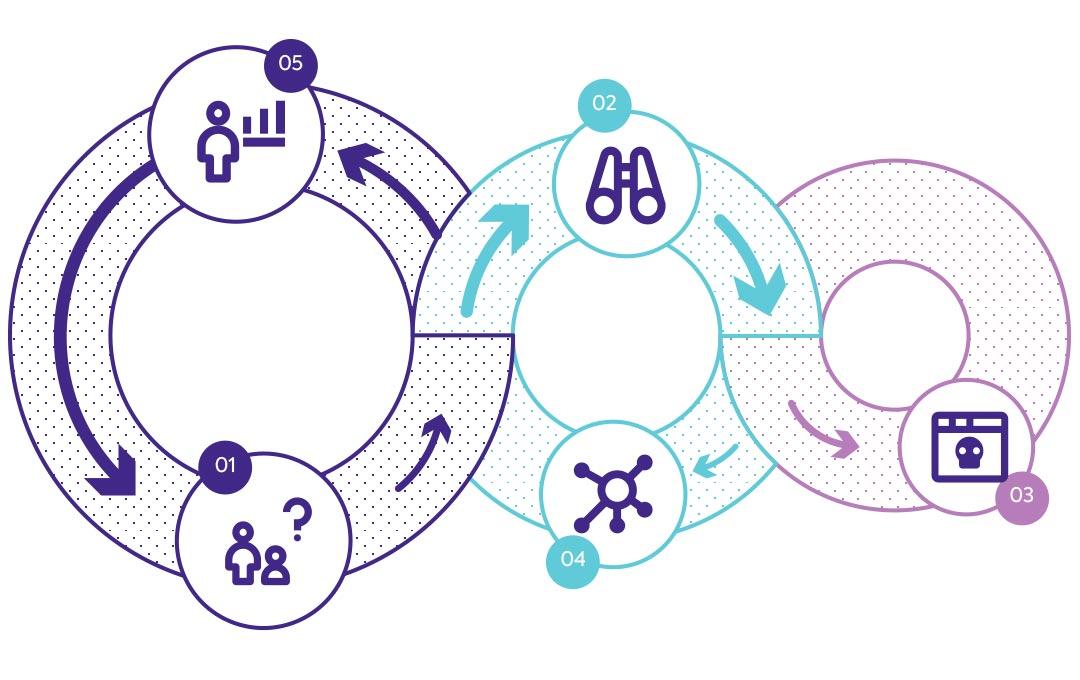

1. Planning & verkenning

Het speelveld wordt afgebakend. We stellen samen de onderzoeksvraag op en spreken de grenzen van het toelaatbare af.

2. Scanning

Onze Ethical Hackers bereiden zich voor door jouw IT-infrastructuur, systemen en bedrijfsprocessen te onderzoeken.

3. Penetreren

Onze Ethical Hackers gaan a.d.h.v een grondige analyse en via hacking je security systemen onopgemerkt kraken.

4. Toegang behouden

Onopgemerkt proberen blijven is nu de boodschap, of toch lang genoeg om gevoelige informatie te bekomen en uit te buiten.

5. Analyse

Ethical Hackers verschaffen jou een gedetailleerde analyse en met mogelijke oplossingen om breaches te voorkomen.

Certified Ethical Hackers

Een ethical hacking proces wordt het best uitgevoerd door gecertifieerde Ethcial Hackers. Zij zijn het best geplaatst om een real-world aanval te kunnen simuleren.

Hiervoor hebben ze zelf kennis vergaard over malicious praktijken en deze kennis ook getest door het behalen van verschillende certificaten of tijdens hacking-wedstrijden.

Onze Ethical Hackers zijn allemaal meervoudig gecertifieerd in verschillende domeinen, maar hun IT-ervaring is niet de reden waarom we hen aangenomen hebben.

Nee, ze werden aangenomen omdat het stuk voor stuk echte White Hats zijn (goede ridders, of ridders op het witte paard als je nog in sprookjes gelooft) die simpelweg heel veel weten over slechte zaken.

Zo kan het zijn dat je het ene moment fijn aan het praten bent met hen en twee seconden later wordt je badge gekopieerd die toegang geeft tot gevoelige data.

Naast hun skills te leren op de schoolbanken hebben ze vooral zelf - door hands-on te experimenteren en mee te doen aan hacking wedstrijden - hun kennis uitgebreid. Het zijn stuk voor stuk hackers met een goed kantje. Onze open bedrijfscultuur laat hen toe om zich volledig uit te leven in waar ze goed in zijn.

Ook klanten waarderen deze manier van werken door onze out of the box denkers die geen vraagstuk onbeantwoord laten.

.jpg)