IT-beveiligingsuitdagingen overwinnen

Laat je IT-infrastructuur en de beveiliging ervan stap voor stap meegroeien met je bedrijf. Het lijkt voor de hand liggend, maar veel bedrijven doen dit niet of nauwelijks, en wel om verschillende redenen:

Een te klein IT-team dat zich met andere zaken bezighoudt, geen of lage budgetten voor IT, "we hebben andere prioriteiten als bedrijf". Allemaal redenen die zowel wij als jouw IT-team al eens gehoord hebben. Een Security Audit veegt ze allemaal van tafel.

Hoe verloopt onze Security audit?

Een goed opgezette security audit wordt uitgevoerd volgens een aantal overeengekomen bedrijfs- en IT-normen (meer info daarover hier).

Om je bedrijf te voorzien van een gedetailleerde security roadmap die is afgestemd op je bedrijfsbehoeften en budgetten, onderzoeken we eerst de huidige status van je security posture op 4 verschillende niveaus.

Onze aanpak: de 4 onderzochte IT security niveaus

Organisatorisch

Wij stemmen je IT security noden af op je bedrijfsvisie, je mensen, je huidige IT infrastructuur en je processen rond het delen en beschermen van informatie.

Fysieke security

Denk aan de fysieke componenten van je IT-security, zoals de toegang tot je kantoren of de plaats waar je systemen zich bevinden. Wat als er brand uitbreekt? Hoe zit het met het security awareness van medewerkers? Enz...

Netwerk architectuur

Hoe is je netwerk gestructureerd en hoe kun je het performanter en betrouwbaarder maken en waar moet redundantie worden toegevoegd?

System hardening

De conformiteit van de manier waarop systemen en software zijn geconfigureerd, wordt geëvalueerd. Een diepgaand onderzoek naar updates, patches, enz.

Neem contact op

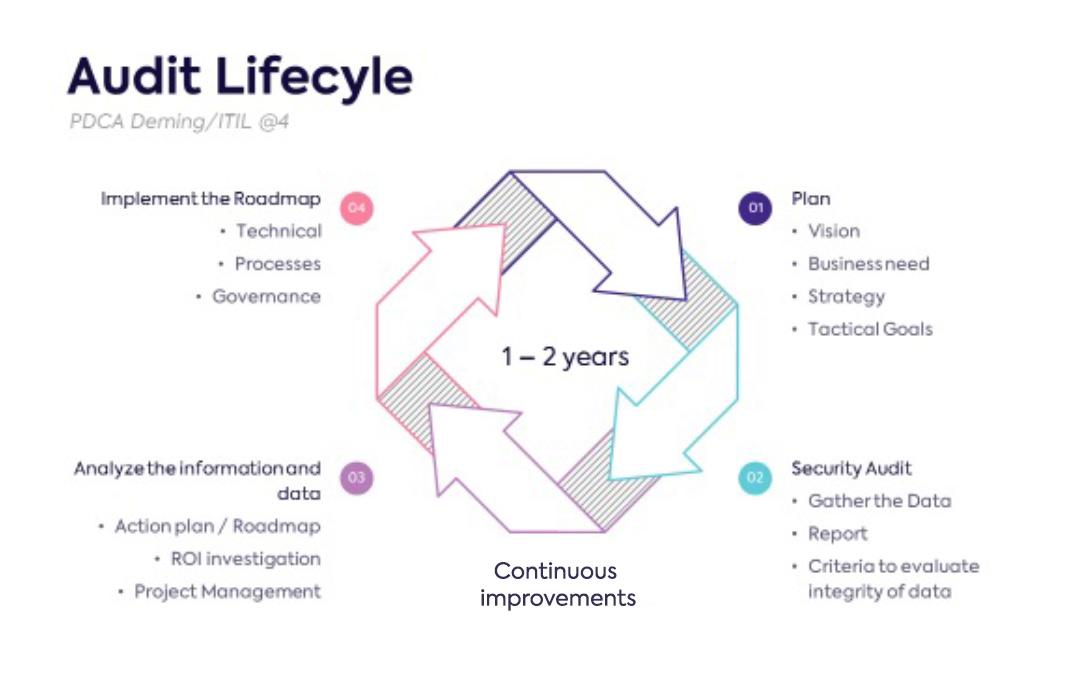

Easi's Security Audit stappenplan

Tijdens een kick-off meeting stemmen we je behoeften op het vlak van IT-infrastructuur en security af op je bedrijfsvisie. Wij doen dit door middel van een diepgaand gesprek met verschillende stakeholders en met behulp van een goed voorbereide vragenlijst. Op die manier kunnen we je in een later stadium beter adviseren voor het bereiken van je tactische doelen en om de security roadmap te ontwerpen die het beste bij je past.

Tijdens de security audit werken wij volgens de overeengekomen principes aan de hand van het door jou gekozen security audit pakket.

Wij doen een grondige analyse van je IT-infrastructuur in termen van best practices in de markt, bedrijfsnormen of wettelijke protocollen in termen van certificering. Dit volgens een overeengekomen kader en zonder de integriteit van je bedrijf te schaden.

Op basis van de voorgaande bevindingen bouwen wij een geavanceerd rapport op dat gekoppeld is aan je eerder beschreven behoeften. Op deze manier biedt de security audit een ideale mix van quick wins, middellange termijn en lange termijn implementaties. Op die manier kan je je IT-infrastructuur organisch laten meegroeien met je bedrijf zonder groeipijnen. Je ontvangt van ons een actieplan met een gedetailleerde ROI per topic.

Onze pragmatische aanpak zal ervoor zorgen dat project management en change management topprioriteiten zijn. Onze auditors denken mee met de behoeften van jou, je IT-team en je bedrijf.

Als je dat wenst, wordt je IT-team voortdurend bij de security audit betrokken, zodat ook zij in een later stadium gemakkelijker de nodige actiepunten uit het stappenplan kunnen aanpakken.

Om je na de audit niet aan je lot over te laten, zullen onze experts je ook begeleiden in het meer technische deel van de security roadmap, de implementatie.

Onze positionering als "best of breed" IT-provider laat ons toe je verschillende high-end oplossingen aan te bieden. Daarbij kijken wij eventueel ook naar de optimalisatie van processen en mogelijke governance acties.

Een security audit wordt best sporadisch uitgevoerd, wij raden jaarlijks of om de 2 jaar aan. Dit komt omdat je organisatie, systemen en mensen voortdurend veranderen. Deze veranderende situatie heeft ook invloed op je security posture.

Het ideale security roadmap, die maken we samen.

Dankzij onze plug-and-play security audit service heb je meer inspraak over het resultaat. Met de verschillende modules kan je zowel de diepgang van de analyse als de mate van betrokkenheid van je IT-team bepalen.

(Aangezien het om uw bedrijf en zijn toekomst gaat, raden wij een zekere betrokkenheid van jouw kant ten zeerste aan).

Onze security audit pakketten - kies het pakket dat het beste bij jouw bedrijf past

Wil je meer weten over ons aanbod en de prijzen van onze security audit?

*Stel zelf je ideale Security audit samen of neem contact op met onze experts om je te begeleiden.

.jpg)