Un test de pénétration, c'est quoi ?

Le test de pénétration est une démarche bienveillante visant à pénétrer dans votre entreprise, vos applications ou vos systèmes.

En quoi les tests de pénétration sont-ils bienveillants ?

L'objectif d'un test de pénétration est d'exposer les vulnérabilités informatiques sans les exploiter. Les entreprises utilisent ensuite les enseignements tirés pour améliorer leur dispositif de sécurité.

Pourquoi mon entreprise a-t-elle besoin d'un test de pénétration ?

Connaître vos vulnérabilités et la manière dont les personnes mal intentionnées, comme les cybercriminels, peuvent les exploiter est la meilleure façon d'améliorer votre posture de sécurité informatique.

Il est important de savoir que ces vulnérabilités peuvent se trouver partout dans votre entreprise :

Réseau informatique

Connexions Wifi, LAN, WAN et VPN, routeurs, appareils, etc.

Applications et systèmes d'entreprise

Votre ERP, CRM ou autre application d'entreprise, sans oublier les processus d'entreprise

Configurations

La configuration des pare-feu, l'accès au cloud, les logiciels d'entreprise - en bref, votre couche de protection face à la cybercriminalité.

Vos employés

Accès à vos bureaux ou à vos équipements professionnels, y compris aux allées et venues de vos employés.

Avant de frapper, les pirates informatiques procèdent souvent à une enquête approfondie. Il en va de même pour nos hackeurs éthiques.

Prêt pour votre test de pénétration ?

Comment se déroule un test de pénétration ?

Un test de pénétration peut être réalisé de différentes manières. En effet, il existe une multitude de facteurs qui font qu'aucune situation n'est identique à une autre.

Chaque entreprise est unique : chaque infrastructure informatique (applications, réseaux, etc.) a un aspect différent et est sécurisée différemment. Cela signifie que les tests de pénétration ne sont pas une solution toute faite. Ou est-ce le cas ? Certains processus reviennent sans cesse.

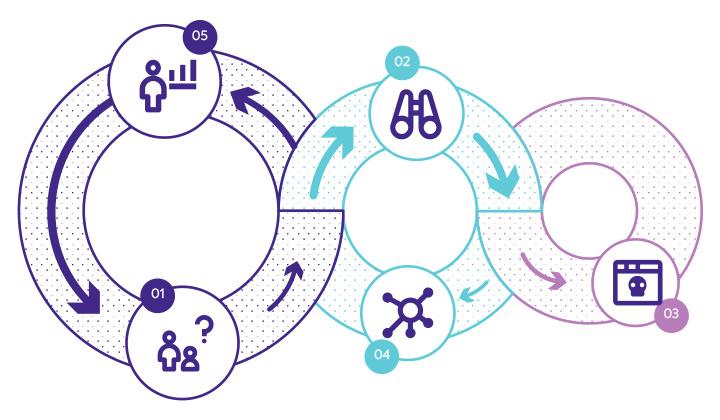

Vous trouverez ci-dessous une feuille de route détaillant la marche à suivre pour réaliser des tests de pénétration.

Dans la première phase, vous déterminerez la portée du test de pénétration. Que dois-je vraiment savoir ? Vous devez formuler une question de recherche :

Par exemple :

"Mon application web est-elle sûre ?"

"Mes données professionnelles sont-elles suffisamment protégées ?"

"Mes applications d'entreprise sont-elles correctement configurées en termes de rôles et de permissions ?"

Pour avoir une meilleure vue d'ensemble de la portée du test de pénétration, il est préférable d'établir votre question de recherche en consultation avec les différentes parties prenantes. Vous pouvez déterminer ainsi le ou les objectifs du test de pénétration, ainsi que les systèmes et les méthodes de test qui seront utilisés (nous y reviendrons plus tard).

Afin de mieux comprendre ces systèmes, les "pen testers" tenteront de trouver des informations précieuses concernant les réseaux, les noms de domaine, les serveurs de messagerie, etc. De cette façon, ils peuvent assez facilement découvrir un grand nombre de vulnérabilités possibles.

Comme indiqué précédemment, les cybercriminels se préparent avant de frapper. Il en va de même pour le test de pénétration. Pendant la phase de recherche, les pen testers tentent de comprendre comment vos systèmes réagiraient à différentes tentatives d'intrusion.

Pour ce faire, ils utilisent des outils automatisés, mais surtout une utilisation astucieuse d'Internet.

Ils vérifient le code des différents systèmes de l'entreprise à la recherche de bogues ou d'éventuelles failles de sécurité, qui peuvent ou non être indiqués en ligne. Par ailleurs, ils effectuent souvent une analyse de vulnérabilité à la recherche de composants anciens ou non corrigés qui pourraient être vulnérables.

Sur la base de ce que les "pen testers" ont appris lors des phases précédentes, les points faibles qui seront utilisés pour le test de pénétration sont maintenant choisis.

La manière dont ils s'y prennent dépend de chaque cas ; ils peuvent utiliser la force brute, l'injection SQL, le cross-site scripting, récupérer des mots de passe par le biais d'une authentification mal sécurisée, ou diffuser des logiciels malveillants par le biais de pratiques d'ingénierie sociale.

Les possibilités sont infinies, mais la difficulté est de ne pas être détecté par les systèmes de sécurité de l'entreprise.

L'objectif de cette phase est de tirer un avantage durable de l'attaque. Les attaquants (dans ce cas, sans intention malveillante) tenteront de se déplacer latéralement afin de découvrir des actifs sensibles et d'établir une présence permanente - suffisamment longtemps pour que les cybercriminels puissent accéder en profondeur à vos systèmes.

Il s'agit de la phase clé des tests de pénétration, où les pen testers constituent leur "dossier" en imitant des APT (menaces persistantes avancées). De cette façon, ils restent sous le radar (jours, semaines, mois) juste assez longtemps pour obtenir suffisamment d'informations sensibles, qu'ils analyseront et présenteront plus tard. Après quoi, des améliorations pourront être apportées.

Rappelez-vous : les pentesters sont de n'ont aucune mauvaise intention. Leur objectif n'est pas de nuire, mais de faire prendre conscience aux entreprises des éventuelles vulnérabilités et de les résoudre si nécessaire.

Tout ce qu'ils apprennent au cours du processus de test de pénétration est consigné dans un rapport détaillé :

- Les vulnérabilités spécifiques détectées et utilisées ou non

- Comment l'accès a été obtenu et par quels autres moyens il pourrait être obtenu.

- Quels systèmes ont été compromis

- Si et quand ils ont été détectés et comment ils ont été traités

- Etc.

Ce rapport doit permettre à l'équipe de sécurité ou à l'équipe informatique (ou au prestataire de services) de configurer les systèmes de sécurité et d'appliquer les solutions de sécurité nécessaires.

.jpg)