Wat is penetration testing?

Penetration testing, pentesting of een pen test is een goed bedoelde poging om je bedrijf, applicatie of bedrijfssystemen te hacken.

Hoezo penetration testing is “goed bedoelde” hacking?

De bedoeling van een penetration test is om IT-kwetsbaarheden bloot te leggen zonder er misbruik van te maken. Bedrijven gebruiken de inzichten uit penetration tests om hun security posture te verbeteren.

Waarom heeft mijn bedrijf een penetration test nodig?

Je kwetsbaarheden kennen en weten hoe aanvallers zoals cybercriminelen deze kunnen gebruiken, is één van de beste inzichten die je kan hebben in het verbeteren van je IT-security posture.

Het is belangrijk om te weten dat zulke kwetsbaarheden werkelijk in alle lagen en facetten van je onderneming te vinden kunnen zijn:

IT-netwerk

Wifi, LAN-, WAN- en VPN-verbindingen, routers, devices, etc.

Bedrijf-apps & systemen

Jouw ERP, CRM of andere bedrijfsapplicatie, maar ook bedrijfsprocessen

Configuraties

De configuratie van firewalls, cloudtoegang, bedrijfssoftware, kortom je beschermlaag tegen cybercriminelen

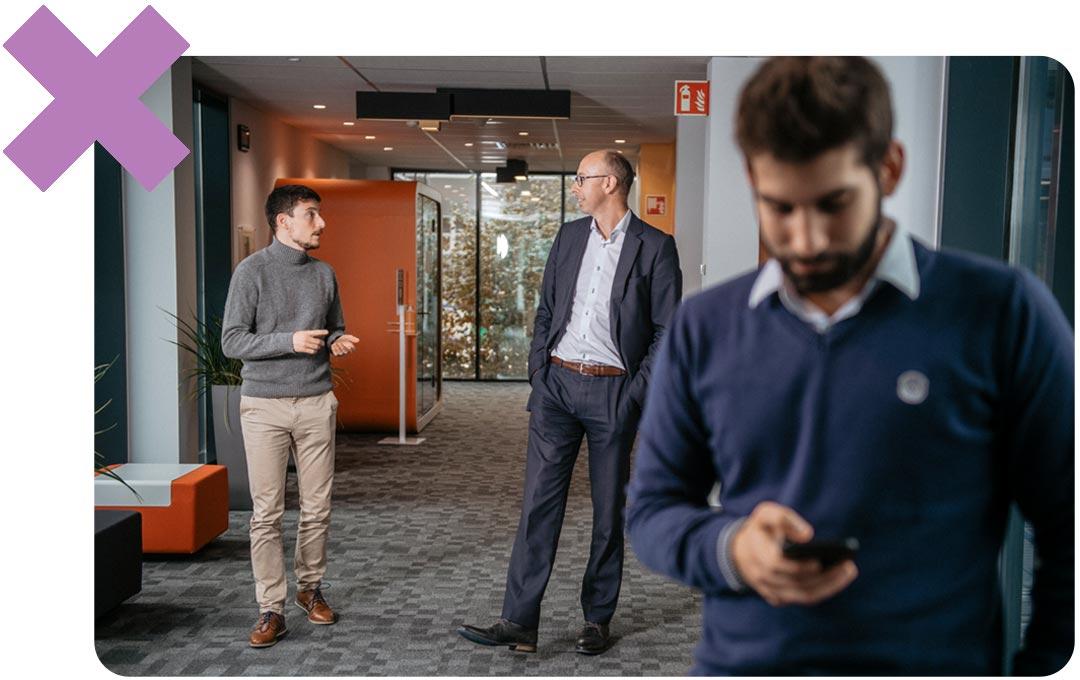

Je werknemers

Fysieke toegang tot je kantoren of je bedrijfstoestellen, ja zelfs het doen en laten van je werknemers

Hackers voeren vaak een grondig onderzoek voor ze toeslaan en op die manier gaan ook ethical hackers te werk.

Ben jij klaar voor een penetration test?

Hoe verloopt een penetration test?

Penetration testing kan op verschillende manieren gebeuren en dat komt omdat er steeds heel wat factoren voor zorgen dat geen enkele situatie dezelfde is.

Zo is elk bedrijf uniek: elke IT-infrastructuur (applicaties, netwerken, etc.) ziet er anders uit is daarbovenop nog eens anders beveiligd. Dat maakt dat penetration testing geen kant-en-klare oplossing is. Of toch? Er zijn enkele processen die steeds terugkomen.

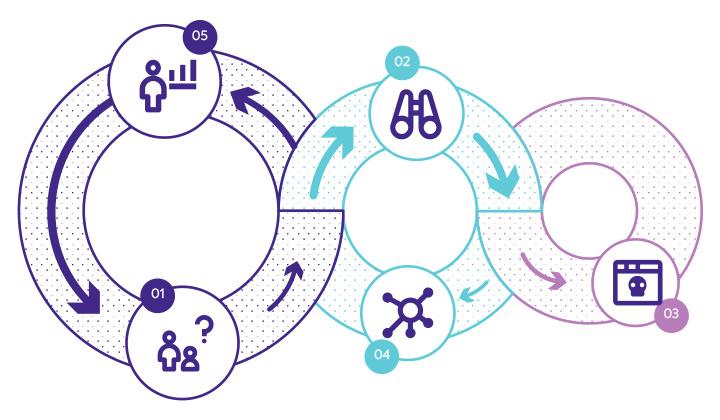

Wat nu volgt, is een penetration testing stappenplan

In de eerste fase ga je de scope van de penetration test bepalen. Wat wil ik nu eigenlijk weten? Theoretisch gezien is dit je onderzoeksvraag.

Zo’n onderzoeksvraag kan zijn:

"Is mijn webapplicatie veilig?"

"Zijn mijn bedrijfsgegevens voldoende beschermd?"

"Zijn mijn bedrijfsapplicaties goed geconfigureerd op vlak van rollen en permissies?"

Om een beter overzicht te krijgen over de scope van de penetration test, stel je de onderzoeksvraag best op in samenspraak met de verschillende stakeholders van de penetration test. Aan de hand van die onderzoeksvraag kan je het doel of doelen van de penetration test bepalen, net als de systemen en de test-methodes die zullen gebruikt worden (daar later meer over).

Om die systemen beter te begrijpen gaan de pen testers al waardevolle informatie proberen te achterhalen zoals netwerken, domeinnamen, mailservers, etc. Op deze manier kunnen ze relatief eenvoudig heel wat mogelijke kwetsbaarheden achterhalen.

Zoals al aangegeven zullen cybercriminelen zich vaak goed voorbereiden voor ze toeslaan. Tijdens het penetration testing proces is dat niet anders. In deze stap proberen de pen testers te begrijpen hoe jouw systemen zouden reageren bij verschillende intrusion attempts.

Dit doen ze aan de hand van geautomatiseerde tools, maar vooral door slim gebruik te maken van het internet.

Ze gaan na of in de code van de verschillende bedrijfssystemen geen bugs zitten of mogelijke security gaps, die al dan niet online aangegeven worden. Daarnaast voeren ze vaak een vulnerability scan uit, om te zoeken naar oude of unpatched componenten die kwetsbaar kunnen zijn voor bekende exploits.

Afgaande op wat de pentesters geleerd hebben uit de vorige penetration testing fases, worden nu de zwakke punten gekozen in de systemen van het target die zullen gebruikt worden om te penetreren.

Hoe ze dit doen hangt af van geval tot geval, ze kunnen brute force gebruiken, SQL-injectie, cross-site scripting, wachtwoorden achterhalen door slecht beveiligde authenticatie, of malware bezorgen via social engineering praktijken.

De mogelijkheden zijn eindeloos, maar de moeilijkheid is onopgemerkt blijven voor de security systemen van het bedrijf.

Het doel van deze fase is om een blijvend voordeel te halen uit de aanval. De aanvallers (in dit geval zonder kwade bedoelingen) gaan proberen om lateraal te bewegen om zo gevoelige assets te ontdekken en blijvende aanwezigheid te verkrijgen - lang genoeg voor cybercriminelen om in-depth toegang te krijgen tot jouw systemen.

Dit is bij penetration testing de fase waar het allemaal rond draait, de pen testers bouwen nu hun “dossier” op door APT’s (advanced persistent threats) te imiteren. Op deze manier blijven ze net lang genoeg onder de radar (dagen, weken, maanden) om voldoende gevoelige informatie te verkrijgen, die ze zullen analyseren en later zullen voorstellen, waarna verbeteringen kunnen aangebracht worden.

Vergeet niet: Pentesters zijn brave jongens en meisjes. De bedoeling is niet om kwaad te doen, maar net om bedrijven bewust te maken van mogelijke kwetsbaarheden en dit eventueel op te lossen.

Alles wat ze tijdens het volledige penetration testing proces geleerd hebben, schrijven ze op in een gedetailleerd rapport:

- De specifieke kwetsbaarheden die gevonden en al dan niet gebruikt zijn

- Hoe toegang werd verkregen en op welke andere mogelijke manieren dat ook kon

- Welke systemen gecompromitteerd werden

- Of en wanneer ze gedetecteerd werden en hoe hierop gereageerd werd

- Etc.

Dit rapport moet het security-team of IT-team (of serviceprovider) in staat stellen om beveiligingssystemen te configureren en security-oplossingen aan te brengen waar nodig.

.png)